Ressource Owner Password Credentials Flow

Die Demo-Anwendung GitHub – zeus-keycloak-demo, die bereits den OAuth 2.0 Authorization Code Flow illustriert, kann mit wenigen Anpassungen ebenfalls genutzt werden, um den Ressource Owner Password Credentials Flow (ROPC Flow) zu demonstrieren. Dieser Authentifizierungsfluss ist in bestimmten Anwendungsszenarien nützlich, besonders wenn es um vertrauenswürdige Client-Anwendungen geht, wie beispielsweise eine interne Unternehmensanwendung oder ein Desktop-Client.

Im Gegensatz zum Authorization Code Flow, bei dem der Nutzer auf eine Authentifizierungsseite umgeleitet wird, erfordert der ROPC Flow, dass der Nutzer seine Zugangsdaten (Benutzername und Passwort) direkt in der Client-Anwendung eingibt. Diese Credentials werden dann von der Client-Anwendung verwendet, um direkt bei Keycloak ein Access-Token anzufordern.

Grundprinzipien des ROPC Flows

- Direkte Authentifizierung: Der Nutzer gibt seine Anmeldedaten direkt in der Client-Anwendung ein. Es erfolgt keine Umleitung zu einer externen Authentifizierungsseite.

- Token-Austausch: Die Client-Anwendung sendet die Anmeldedaten des Nutzers an Keycloak und erhält im Gegenzug ein Access-Token und optional ein Refresh-Token.

- Zugriff auf Ressourcen: Das Access-Token ermöglicht der Anwendung den Zugriff auf geschützte Ressourcen im Namen des Nutzers.

Sicherheitshinweise

Obwohl der ROPC Flow in bestimmten Situationen praktisch ist, gibt es dazu auch einige Sicherheitsbedenken. Da der Nutzer seine Anmeldedaten direkt in die Anwendung eingibt, besteht ein erhöhtes Risiko, dass diese Informationen kompromittiert werden könnten. Deshalb wird dieser Flow üblicherweise nur in vertrauenswürdigen Umgebungen eingesetzt.

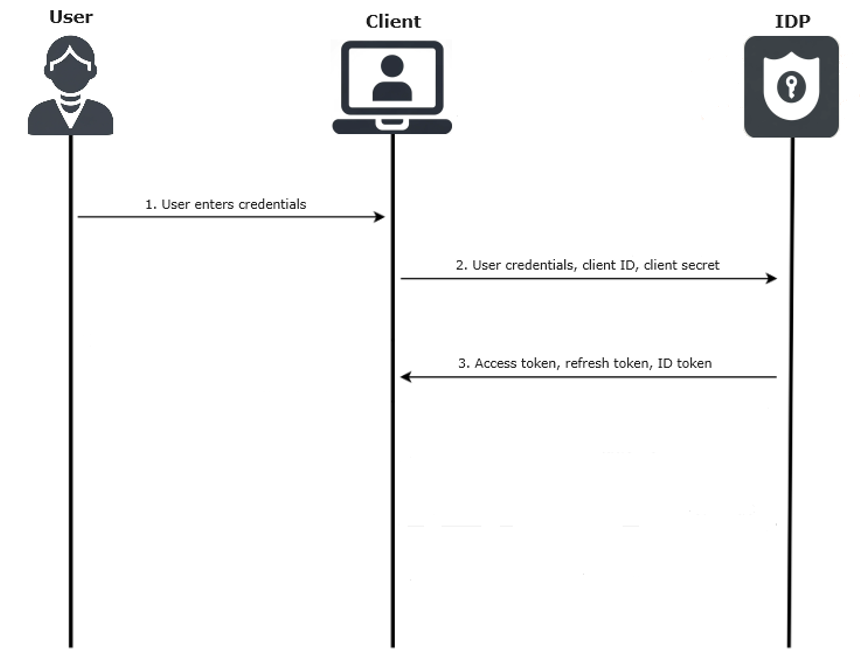

Resource owner password credentials flow – Step by Step

ropc code flow

Im Kontext unseres Beispiels:

- User = Anwenderinnen/Anwender

- Client/Application = Spring Boot Demo Application

- IDP = Identity Provider Keycloak

Implementierung in Keycloak

Die Implementierung des ROPC Flows in Keycloak ist ähnlich der des Authorization Code Flows, mit dem Unterschied, dass der Austausch von Benutzerdaten direkt zwischen Client-Anwendung und Keycloak stattfindet. Es ist wichtig, in Keycloak entsprechende Clients und Nutzerrollen zu konfigurieren, um den sicheren Betrieb dieses Flows zu gewährleisten.

Vergleich von Resource Owner Password Credentials Flow und Authorization Code Flow

Der Resource Owner Password Credentials Flow und der Authorization Code Flow sind beides gängige Authentifizierungsmethoden in OAuth 2.0, aber sie haben unterschiedliche Anwendungsbereiche und Sicherheitsaspekte.

Resource Owner Password Credentials Flow:

- Direkte Authentifizierung: Der Nutzer gibt seine Anmeldedaten (Benutzername und Passwort) direkt in der Client-Anwendung ein.

- Eingeschränkte Anwendung: Empfohlen für vertrauenswürdige Anwendungen, da die Anmeldedaten des Nutzers direkt von der Anwendung verarbeitet werden.

- Sicherheitsrisiken: Höheres Risiko, da die Anmeldedaten potenziell kompromittiert werden können. Weniger geeignet für Anwendungen, die über das Internet zugänglich sind.

- Einfachheit: Einfacher für Nutzer, da keine Umleitung zu einer Authentifizierungsseite erforderlich ist, aber mit potenziellen Sicherheitskompromissen verbunden.

Authorization Code Flow:

- Umleitung für Authentifizierung: Der Nutzer wird auf eine dedizierte Authentifizierungsseite umgeleitet, um seine Anmeldedaten einzugeben, und die Authentifizierung erfolgt außerhalb der Client-Anwendung.

- Breitere Anwendung: Sicherer für öffentlich zugängliche Anwendungen wie Web- und Mobile-Apps.

- Sicherheit: Bietet erhöhten Schutz gegen Angriffe, da die Anmeldedaten nicht direkt durch die Anwendung verarbeitet werden.

- Komplexität: Etwas komplexer in der Implementierung und im Nutzererlebnis, aber bietet deutlich verbesserte Sicherheitsmerkmale.

Fazit:

Der Resource Owner Password Credentials Flow bietet eine direkte und benutzerfreundliche Authentifizierungsmethode für vertrauenswürdige Anwendungen, birgt jedoch höhere Sicherheitsrisiken. Der Authorization Code Flow hingegen ist komplexer, bietet jedoch zusätzliche Sicherheitsmaßnahmen und ist daher besser für öffentlich zugängliche Anwendungen geeignet. Die Wahl zwischen diesen Flows sollte auf der Grundlage des spezifischen Anwendungskontextes und der Sicherheitsanforderungen getroffen werden. Die Keycloak-Demo-Anwendung kann als praktisches Beispiel für beide Flows dienen und deren Einsatz in verschiedenen Szenarien demonstrieren.

Demo-Implementierung: GitHub – zeus-keycloak-demo

tiny-tool.de

tiny-tool.de tiny-tool.de

tiny-tool.de